第7章 手動で管理される認証情報を使用するクラスターを更新する準備

手動で管理される認証情報を使用するクラスターの Cloud Credential Operator (CCO) の Upgradable ステータスは、デフォルトでは False です。

-

4.12 から 4.13 などのマイナーリリースの場合は、このステータスを使用することで、権限を更新して

CloudCredentialリソースにアノテーションを付けて権限が次のバージョンの要件に合わせて更新されていることを指定するまで、更新できなくなります。このアノテーションは、UpgradableステータスをTrueに変更します。 - 4.13.0 から 4.13.1 などの z-stream リリースの場合には、権限は追加または変更されないため、更新はブロックされません。

手動で管理される認証情報を使用するクラスターを更新する前に、更新先の OpenShift Container Platform のバージョンのリリースイメージに、新規または変更された認証情報を組み込む必要があります。

7.1. 手動で管理される認証情報を使用するクラスターの更新の要件

手動で管理される認証情報を Cloud Credential Operator (CCO) で使用するクラスターを更新する前に、新しいリリースのクラウドプロバイダーリソースを更新する必要があります。

クラスターのクラウド認証情報管理が CCO ユーティリティー (ccoctl) を使用して設定されている場合、ccoctl ユーティリティーを使用してリソースを更新します。ccoctl ユーティリティーなしで手動モードを使用するように設定されたクラスターの場合、リソースを手動で更新する必要があります。

クラウドプロバイダーのリソースを更新したら、クラスターの upgradeable-to アノテーションを更新して、更新の準備ができていることを示す必要があります。

クラウドプロバイダーリソースと upgradeable-to アノテーションを更新するプロセスを完了するには、コマンドラインツールを使用する必要があります。

7.1.1. プラットフォームタイプ別のクラウド認証情報の設定オプションと更新要件

一部のプラットフォームでは、CCO のモードを 1 つしか使用できません。そのようなプラットフォームにインストールされているクラスターの場合、プラットフォームタイプによって認証情報の更新要件が決まります。

CCO のモードを複数サポートしているプラットフォームの場合、クラスターが使用するように設定されているモードを判別し、その設定に必要なアクションを実行する必要があります。

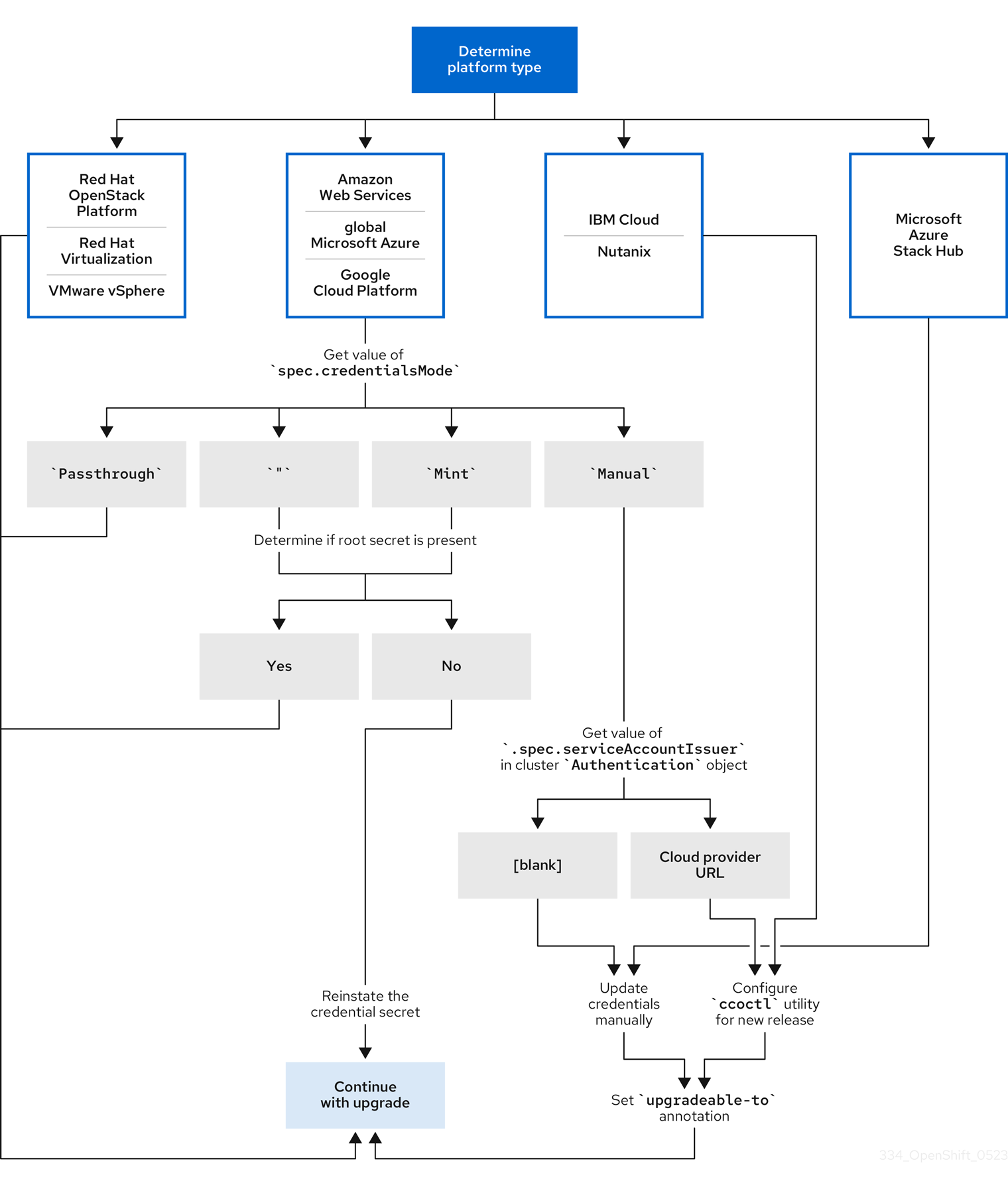

図7.1 プラットフォームタイプ別の認証情報の更新要件

- Red Hat OpenStack Platform (RHOSP)、Red Hat Virtualization (RHV)、VMware vSphere

これらのプラットフォームは、手動モードでの CCO の使用をサポートしていません。これらのプラットフォーム上のクラスターでは、クラウドプロバイダーのリソース変更が自動的に処理され、

upgradeable-toアノテーションへの更新は必要ありません。これらのプラットフォーム上にあるクラスターの管理者は、更新プロセスの手動で維持された認証情報セクションをスキップする必要があります。

- IBM Cloud と Nutanix

これらのプラットフォームにインストールされたクラスターは、

ccoctlユーティリティーを使用して設定されます。これらのプラットフォーム上にあるクラスターの管理者は、以下のアクションを実行する必要があります。

-

新しいリリースの

ccoctlユーティリティーを設定します。 -

ccoctlユーティリティーを使用して、クラウドプロバイダーリソースを更新します。 -

upgradeable-toアノテーションで、クラスターの更新準備が完了したことを示します。

-

新しいリリースの

- Microsoft Azure Stack Hub

これらのクラスターは、有効期間の長い認証情報と手動モードを使用し、

ccoctlユーティリティーは使用しません。これらのプラットフォーム上にあるクラスターの管理者は、以下のアクションを実行する必要があります。

- 新しいリリースのクラウドプロバイダーリソースを手動で更新します。

-

upgradeable-toアノテーションで、クラスターの更新準備が完了したことを示します。

- Amazon Web Services (AWS)、グローバル Microsoft Azure、Google Cloud

これらのプラットフォームにインストールされたクラスターは、複数の CCO モードをサポートします。

必要な更新プロセスは、クラスターが使用するように設定されたモードにより異なります。CCO がクラスターで使用するように設定されたモードが不明な場合は、Web コンソールまたは CLI を使用して判別できます。

7.1.2. Web コンソールを使用した Cloud Credential Operator モードの判別

Cloud Credential Operator (CCO) がどのモードを使用するように設定されているかは、Web コンソールを使用して判別できます。

複数の CCO モードをサポートするのは、Amazon Web Services (AWS)、グローバル Microsoft Azure、および Google Cloud Platform (GCP) クラスターのみです。

前提条件

- クラスター管理者パーミッションを持つ OpenShift Container Platform アカウントにアクセスできる。

手順

-

cluster-adminロールを持つユーザーとして OpenShift Container Platform Web コンソールにログインします。 -

Administration

Cluster Settings に移動します。 - Cluster Settings ページで、Configuration タブを選択します。

- Configuration resource で CloudCredential を選択します。

- CloudCredential details ページで、YAML タブを選択します。

YAML ブロックで、

spec.credentialsModeの値を確認します。次の値が可能ですが、すべてのプラットフォームですべてがサポートされているわけではありません。-

'': CCO はデフォルトモードで動作しています。この設定では、CCO は、インストール中に提供されたクレデンシャルに応じて、ミントモードまたはパススルーモードで動作します。 -

Mint: CCO はミントモードで動作しています。 -

Passthrough: CCO はパススルーモードで動作しています。 -

Manual: CCO は手動モードで動作します。

重要spec.credentialsModeが''、Mint、またはManualである AWS または GCP クラスターの特定の設定を特定するには、さらに調査する必要があります。AWS および GCP クラスターは、ルートシークレットが削除されたミントモードの使用をサポートします。クラスターが、mint モードを使用するように設定されている場合や、デフォルトで mint モードを使用するように設定されている場合、更新前に root シークレットがクラスターに存在するか確認する必要があります。

手動モードを使用する AWS または GCP クラスターは、AWS Security Token Service (STS) または GCP Workload Identity を使用して、クラスターの外部からクラウド認証情報を作成および管理するように設定されている場合があります。クラスター

Authenticationオブジェクトを調べることで、クラスターがこの戦略を使用しているかどうかを判断できます。-

mint モードのみを使用する AWS または Google Cloud クラスター:クラスターがルートシークレットなしで動作しているかどうかを判断するには、Workloads

Secrets に移動し、クラウドプロバイダーのルートシークレットを探します。 注記Project ドロップダウンが All Projects に設定されていることを確認します。

Expand プラットフォーム シークレット名 AWS

aws-credsGoogle Cloud

gcp-credentials- これらの値のいずれかが表示される場合、クラスターはルートシークレットが存在するミントモードまたはパススルーモードを使用しています。

- これらの値が表示されない場合、クラスターはルートシークレットが削除されたミントモードで CCO を使用しています。

手動モードのみを使用する AWS または Google Cloud クラスター:クラスターがクラスターの外部からクラウド認証情報を作成および管理するように設定されているかどうかを判断するには、クラスター

Authenticationオブジェクトの YAML 値を確認する必要があります。-

Administration

Cluster Settings に移動します。 - Cluster Settings ページで、Configuration タブを選択します。

- Configuration resource で Authentication を選択します。

- Authentication details ページで、YAML タブを選択します。

YAML ブロックで、

.spec.serviceAccountIssuerパラメーターの値を確認します。-

クラウドプロバイダーに関連付けられている URL を含む値は、CCO が AWS STS または Google Cloud Workload Identity で手動モードを使用して、クラスターの外部からクラウド認証情報を作成および管理していることを示します。これらのクラスターは、

ccoctlユーティリティーを使用して設定されます。 -

空の値 (

'') は、クラスターが手動モードで CCO を使用しているが、ccoctlユーティリティーを使用して設定されていないことを示します。

-

クラウドプロバイダーに関連付けられている URL を含む値は、CCO が AWS STS または Google Cloud Workload Identity で手動モードを使用して、クラスターの外部からクラウド認証情報を作成および管理していることを示します。これらのクラスターは、

-

Administration

次のステップ

- mint モードまたは passthrough モードで動作する CCO が含まれ、root シークレットが存在するクラスターを更新する場合、クラウドプロバイダーリソースを更新する必要はなく、更新プロセスの次の手順に進むことができます。

- クラスターが、root シークレットが削除された状態で mint モードの CCO を使用している場合、更新プロセスの次の手順に進む前に、管理者レベルの認証情を使用して認証情報シークレットを元に戻す必要があります。

クラスターが CCO ユーティリティー (

ccoctl) を使用して設定されている場合、次のアクションを実行する必要があります。-

新しいリリースの

ccoctlユーティリティーを設定し、それを使用してクラウドプロバイダーリソースを更新します。 -

upgradeable-toアノテーションを更新して、クラスターの更新準備が完了していることを示します。

-

新しいリリースの

クラスターが手動モードで CCO を使用しており、

ccoctlユーティリティーを使用して設定されていない場合は、以下のアクションを実行する必要があります。- 新しいリリースのクラウドプロバイダーリソースを手動で更新します。

-

upgradeable-toアノテーションを更新して、クラスターの更新準備が完了していることを示します。

7.1.3. CLI を使用した Cloud Credential Operator モードの判別

CLI を使用して、Cloud Credential Operator (CCO) が使用するように設定されているモードを判別できます。

複数の CCO モードをサポートするのは、Amazon Web Services (AWS)、グローバル Microsoft Azure、および Google Cloud Platform (GCP) クラスターのみです。

前提条件

- クラスター管理者パーミッションを持つ OpenShift Container Platform アカウントにアクセスできる。

-

OpenShift CLI (

oc) がインストールされている。

手順

-

cluster-adminロールを持つユーザーとしてクラスターのocにログインします。 CCO が使用するように設定されているモードを確認するには、次のコマンドを入力します。

oc get cloudcredentials cluster \ -o=jsonpath={.spec.credentialsMode}$ oc get cloudcredentials cluster \ -o=jsonpath={.spec.credentialsMode}Copy to Clipboard Copied! Toggle word wrap Toggle overflow すべてのプラットフォームですべてがサポートされているわけではありませんが、次の出力値が可能です。

-

'': CCO はデフォルトモードで動作しています。この設定では、CCO は、インストール中に提供されたクレデンシャルに応じて、ミントモードまたはパススルーモードで動作します。 -

Mint: CCO はミントモードで動作しています。 -

Passthrough: CCO はパススルーモードで動作しています。 -

Manual: CCO は手動モードで動作します。

重要spec.credentialsModeが''、Mint、またはManualである AWS または GCP クラスターの特定の設定を特定するには、さらに調査する必要があります。AWS および GCP クラスターは、ルートシークレットが削除されたミントモードの使用をサポートします。クラスターが、mint モードを使用するように設定されている場合や、デフォルトで mint モードを使用するように設定されている場合、更新前に root シークレットがクラスターに存在するか確認する必要があります。

手動モードを使用する AWS または GCP クラスターは、AWS Security Token Service (STS) または GCP Workload Identity を使用して、クラスターの外部からクラウド認証情報を作成および管理するように設定されている場合があります。クラスター

Authenticationオブジェクトを調べることで、クラスターがこの戦略を使用しているかどうかを判断できます。-

mint モードのみを使用する AWS または Google Cloud クラスター:クラスターがルートシークレットなしで動作しているかどうかを判断するには、次のコマンドを実行します。

oc get secret <secret_name> \ -n=kube-system

$ oc get secret <secret_name> \ -n=kube-systemCopy to Clipboard Copied! Toggle word wrap Toggle overflow <

;secret_name>は、AWS の場合はaws-creds、Google Cloud の場合はgcp-credentialsです。ルートシークレットが存在する場合、このコマンドの出力はシークレットに関する情報を返します。エラーは、ルートシークレットがクラスターに存在しないことを示します。

手動モードのみを使用する AWS または Google Cloud クラスター:クラスターがクラスターの外部からクラウド認証情報を作成および管理するように設定されているかどうかを確認するには、次のコマンドを実行します。

oc get authentication cluster \ -o jsonpath \ --template='{ .spec.serviceAccountIssuer }'$ oc get authentication cluster \ -o jsonpath \ --template='{ .spec.serviceAccountIssuer }'Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、クラスター

Authenticationオブジェクトの.spec.serviceAccountIssuerパラメーターの値を表示します。-

クラウドプロバイダーに関連付けられている URL の出力は、CCO が AWS STS または Google Cloud Workload Identity で手動モードを使用して、クラスターの外部からクラウド認証情報を作成および管理していることを示しています。これらのクラスターは、

ccoctlユーティリティーを使用して設定されます。 -

空の出力は、クラスターが手動モードで CCO を使用しているが、

ccoctlユーティリティーを使用して設定されていないことを示します。

-

クラウドプロバイダーに関連付けられている URL の出力は、CCO が AWS STS または Google Cloud Workload Identity で手動モードを使用して、クラスターの外部からクラウド認証情報を作成および管理していることを示しています。これらのクラスターは、

次のステップ

- mint モードまたは passthrough モードで動作する CCO が含まれ、root シークレットが存在するクラスターを更新する場合、クラウドプロバイダーリソースを更新する必要はなく、更新プロセスの次の手順に進むことができます。

- クラスターが、root シークレットが削除された状態で mint モードの CCO を使用している場合、更新プロセスの次の手順に進む前に、管理者レベルの認証情を使用して認証情報シークレットを元に戻す必要があります。

クラスターが CCO ユーティリティー (

ccoctl) を使用して設定されている場合、次のアクションを実行する必要があります。-

新しいリリースの

ccoctlユーティリティーを設定し、それを使用してクラウドプロバイダーリソースを更新します。 -

upgradeable-toアノテーションを更新して、クラスターの更新準備が完了していることを示します。

-

新しいリリースの

クラスターが手動モードで CCO を使用しており、

ccoctlユーティリティーを使用して設定されていない場合は、以下のアクションを実行する必要があります。- 新しいリリースのクラウドプロバイダーリソースを手動で更新します。

-

upgradeable-toアノテーションを更新して、クラスターの更新準備が完了していることを示します。