19.5. 独自のインフラストラクチャーを使用した OpenStack へのクラスターのインストール

OpenShift Container Platform バージョン 4.14 では、ユーザーによってプロビジョニングされたインフラストラクチャーで実行される Red Hat OpenStack Platform (RHOSP) にクラスターをインストールできます。

独自のインフラストラクチャーを使用することで、クラスターを既存のインフラストラクチャーおよび変更と統合できます。このプロセスでは、installer-provisioned installation の場合よりも多くの手作業が必要になります。Nova サーバー、Neutron ポート、セキュリティーグループなどのすべての RHOSP リソースを作成する必要があるためです。ただし、Red Hat では、デプロイメントプロセスを支援する Ansible Playbook を提供しています。

19.5.1. 前提条件

- OpenShift Container Platform のインストールおよび更新 プロセスの詳細を確認した。

- クラスターインストール方法の選択およびそのユーザー向けの準備 を確認している。

- OpenShift クラスターでサポートされるプラットフォーム セクションを使用して、OpenShift Container Platform 4.16 が RHOSP バージョンと互換性があることを確認した。RHOSP サポートマトリックスの OpenShift Container Platform を参照して、プラットフォームのサポートを異なるバージョン間で比較することもできます。

- OpenShift Container Platform のインストール先に RHOSP アカウントがある。

- クラスターのスケーリング、コントロールプレーンのサイジング、および etcd のパフォーマンスおよびスケーラビリティーに関する理解がある。詳細は、クラスターのスケーリングに関する推奨プラクティス を参照してください。

インストールプログラムを実行するマシンには、以下が含まれる。

- インストールプロセス時に作成したファイルを保持できる単一ディレクトリー

- Python 3

19.5.2. OpenShift Container Platform のインターネットアクセス

OpenShift Container Platform 4.14 では、クラスターをインストールするためにインターネットアクセスが必要になります。

インターネットへのアクセスは以下を実行するために必要です。

- OpenShift Cluster Manager にアクセスし、インストールプログラムをダウンロードし、サブスクリプション管理を実行します。クラスターにインターネットアクセスがあり、Telemetry を無効にしない場合、そのサービスは有効なサブスクリプションでクラスターを自動的に使用します。

- クラスターのインストールに必要なパッケージを取得するために Quay.io にアクセスします。

- クラスターの更新を実行するために必要なパッケージを取得します。

クラスターでインターネットに直接アクセスできない場合、プロビジョニングする一部のタイプのインフラストラクチャーでネットワークが制限されたインストールを実行できます。このプロセスで、必要なコンテンツをダウンロードし、これを使用してミラーレジストリーにインストールパッケージを設定します。インストールタイプによっては、クラスターのインストール環境でインターネットアクセスが不要となる場合があります。クラスターを更新する前に、ミラーレジストリーのコンテンツを更新します。

19.5.3. OpenShift Container Platform を RHOSP にインストールするリソースのガイドライン

OpenShift Container Platform のインストールをサポートするために、Red Hat OpenStack Platform (RHOSP) クォータは以下の要件を満たす必要があります。

| リソース | 値 |

|---|---|

| Floating IP アドレス | 3 |

| ポート | 15 |

| ルーター | 1 |

| サブネット | 1 |

| RAM | 88 GB |

| vCPU | 22 |

| ボリュームストレージ | 275 GB |

| インスタンス | 7 |

| セキュリティーグループ | 3 |

| セキュリティーグループルール | 60 |

| サーバーグループ | 2 - 各マシンプールの追加のアベイラビリティーゾーンごとに 1 つ追加 |

クラスターは推奨されるリソースよりもリソースが少ない場合にも機能する場合がありますが、その場合のパフォーマンスは保証されません。

RHOSP オブジェクトストレージ (Swift) が利用可能で、swiftoperator ロールを持つユーザーアカウントによって操作されている場合、これは OpenShift Container Platform イメージレジストリーのデフォルトバックエンドとして使用されます。この場合、ボリュームストレージ要件は 175 GB です。Swift 領域要件は、イメージレジストリーのサイズによって異なります。

デフォルトで、セキュリティーグループおよびセキュリティーグループルールのクォータは低く設定される可能性があります。問題が生じた場合には、管理者として openstack quota set --secgroups 3 --secgroup-rules 60 <project> を実行して値を増やします。

OpenShift Container Platform デプロイメントは、コントロールプレーンマシン、コンピュートマシン、およびブートストラップマシンで構成されます。

19.5.3.1. コントロールプレーンマシン

デフォルトでは、OpenShift Container Platform インストールプロセスは 3 つのコントロールプレーンマシンを作成します。

それぞれのマシンには以下が必要です。

- RHOSP クォータからのインスタンス

- RHOSP クォータからのポート

- 少なくとも 16 GB のメモリーと 4 つの vCPU を備えたフレーバー

- RHOSP クォータから少なくとも 100 GB のストレージ容量

19.5.3.2. コンピュートマシン

デフォルトでは、OpenShift Container Platform インストールプロセスは 3 つのコンピューティングマシンを作成します。

それぞれのマシンには以下が必要です。

- RHOSP クォータからのインスタンス

- RHOSP クォータからのポート

- 少なくとも 8 GB のメモリーと 2 つの vCPU を備えたフレーバー

- RHOSP クォータから少なくとも 100 GB のストレージ容量

コンピュートマシンは、OpenShift Container Platform で実行されるアプリケーションをホストします。できるだけ多くのアプリケーションを実行することが意図されています。

19.5.3.3. ブートストラップマシン

インストール時に、ブートストラップマシンは一時的にプロビジョニングされ、コントロールプレーンを初期化します。実稼働環境用のコントロールプレーンの準備ができた後に、ブートストラップマシンのプロビジョニングは解除されます。

ブートストラップマシンには以下が必要です。

- RHOSP クォータからのインスタンス

- RHOSP クォータからのポート

- 少なくとも 16 GB のメモリーと 4 つの vCPU を備えたフレーバー

- RHOSP クォータから少なくとも 100 GB のストレージ容量

19.5.4. Playbook 依存関係のダウンロード

user-provisioned infrastructure でのインストールプロセスを単純化する Ansible Playbook には、複数の Python モジュールが必要です。インストーラーを実行するマシンで、モジュールのリポジトリーを追加し、それらをダウンロードします。

この手順では、Red Hat Enterprise Linux (RHEL) 8 を使用していることを前提としています。

前提条件

- Python 3 がマシンにインストールされている。

手順

コマンドラインで、リポジトリーを追加します。

Red Hat Subscription Manager に登録します。

sudo subscription-manager register # If not done already

$ sudo subscription-manager register # If not done alreadyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 最新のサブスクリプションデータをプルします。

sudo subscription-manager attach --pool=$YOUR_POOLID # If not done already

$ sudo subscription-manager attach --pool=$YOUR_POOLID # If not done alreadyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 現在のリポジトリーを無効にします。

sudo subscription-manager repos --disable=* # If not done already

$ sudo subscription-manager repos --disable=* # If not done alreadyCopy to Clipboard Copied! Toggle word wrap Toggle overflow 必要なリポジトリーを追加します。

sudo subscription-manager repos \ --enable=rhel-8-for-x86_64-baseos-rpms \ --enable=openstack-16-tools-for-rhel-8-x86_64-rpms \ --enable=ansible-2.9-for-rhel-8-x86_64-rpms \ --enable=rhel-8-for-x86_64-appstream-rpms

$ sudo subscription-manager repos \ --enable=rhel-8-for-x86_64-baseos-rpms \ --enable=openstack-16-tools-for-rhel-8-x86_64-rpms \ --enable=ansible-2.9-for-rhel-8-x86_64-rpms \ --enable=rhel-8-for-x86_64-appstream-rpmsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

モジュールをインストールします。

sudo yum install python3-openstackclient ansible python3-openstacksdk python3-netaddr ansible-collections-openstack

$ sudo yum install python3-openstackclient ansible python3-openstacksdk python3-netaddr ansible-collections-openstackCopy to Clipboard Copied! Toggle word wrap Toggle overflow pythonコマンドがpython3を参照していることを確認します。sudo alternatives --set python /usr/bin/python3

$ sudo alternatives --set python /usr/bin/python3Copy to Clipboard Copied! Toggle word wrap Toggle overflow

19.5.5. インストール Playbook のダウンロード

OpenShift Container Platform を独自の Red Hat OpenStack Platform (RHOSP) インフラストラクチャーにインストールするために使用できる Ansible Playbook をダウンロードします。

前提条件

- curl コマンドラインツールがマシンで利用できる。

手順

Playbook を作業ディレクトリーにダウンロードするには、コマンドラインから以下のスクリプトを実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

Playbook はマシンにダウンロードされます。

インストールプロセス時に、Playbook を変更してデプロイメントを設定できます。

クラスターの有効期間中に、すべての Playbook を保持します。OpenShift Container Platform クラスターを RHOSP から削除するには Playbook が必要です。

bootstrap.yaml、compute-nodes.yaml、control-plane.yaml、network.yaml、および security-groups.yaml ファイルに加えた編集内容は、down- の接頭辞が付けられた対応する Playbook に一致している必要があります。たとえば、bootstrap.yaml ファイルへの編集は、down-bootstrap.yaml ファイルにも反映される必要があります。両方のファイルを編集しない場合、サポートされるクラスターの削除プロセスは失敗します。

19.5.6. インストールプログラムの取得

OpenShift Container Platform をインストールする前に、インストールに使用しているホストにインストールファイルをダウンロードします。

前提条件

- 500 MB のローカルディスク領域がある Linux または macOS を実行するコンピューターが必要です。

手順

- OpenShift Cluster Manager サイトの インフラストラクチャープロバイダー ページにアクセスします。Red Hat アカウントがある場合は、認証情報を使用してログインします。アカウントがない場合はこれを作成します。

- インフラストラクチャープロバイダーを選択します。

インストールタイプのページに移動し、ホストオペレーティングシステムとアーキテクチャーに対応するインストールプログラムをダウンロードして、インストール設定ファイルを保存するディレクトリーにファイルを配置します。

重要インストールプログラムは、クラスターのインストールに使用するコンピューターにいくつかのファイルを作成します。クラスターのインストール完了後は、インストールプログラムおよびインストールプログラムが作成するファイルを保持する必要があります。ファイルはいずれもクラスターを削除するために必要になります。

重要インストールプログラムで作成されたファイルを削除しても、クラスターがインストール時に失敗した場合でもクラスターは削除されません。クラスターを削除するには、特定のクラウドプロバイダー用の OpenShift Container Platform のアンインストール手順を実行します。

インストールプログラムを展開します。たとえば、Linux オペレーティングシステムを使用するコンピューターで以下のコマンドを実行します。

tar -xvf openshift-install-linux.tar.gz

$ tar -xvf openshift-install-linux.tar.gzCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Red Hat OpenShift Cluster Manager からインストールプルシークレット をダウンロードします。このプルシークレットを使用し、OpenShift Container Platform コンポーネントのコンテナーイメージを提供する Quay.io など、組み込まれた各種の認証局によって提供されるサービスで認証できます。

19.5.7. クラスターノードの SSH アクセス用のキーペアの生成

OpenShift Container Platform をインストールする際に、SSH パブリックキーをインストールプログラムに指定できます。キーは、Ignition 設定ファイルを介して Red Hat Enterprise Linux CoreOS (RHCOS) ノードに渡され、ノードへの SSH アクセスを認証するために使用されます。このキーは各ノードの core ユーザーの ~/.ssh/authorized_keys リストに追加され、パスワードなしの認証が可能になります。

キーがノードに渡されると、キーペアを使用して RHCOS ノードにユーザー core として SSH を実行できます。SSH 経由でノードにアクセスするには、秘密鍵のアイデンティティーをローカルユーザーの SSH で管理する必要があります。

インストールのデバッグまたは障害復旧を実行するためにクラスターノードに対して SSH を実行する場合は、インストールプロセスの間に SSH 公開鍵を指定する必要があります。./openshift-install gather コマンドでは、SSH 公開鍵がクラスターノードに配置されている必要もあります。

障害復旧およびデバッグが必要な実稼働環境では、この手順を省略しないでください。

AWS キーペア などのプラットフォームに固有の方法で設定したキーではなく、ローカルキーを使用する必要があります。

手順

クラスターノードへの認証に使用するローカルマシンに既存の SSH キーペアがない場合は、これを作成します。たとえば、Linux オペレーティングシステムを使用するコンピューターで以下のコマンドを実行します。

ssh-keygen -t ed25519 -N '' -f <path>/<file_name>

$ ssh-keygen -t ed25519 -N '' -f <path>/<file_name>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 新しい SSH キーのパスとファイル名 (

~/.ssh/id_ed25519など) を指定します。既存のキーペアがある場合は、公開鍵が~/.sshディレクトリーにあることを確認します。

注記x86_64、ppc64le、およびs390xアーキテクチャーのみで FIPS 140-2/140-3 検証のために NIST に提出された RHEL 暗号化ライブラリーを使用する OpenShift Container Platform クラスターをインストールする予定がある場合は、ed25519アルゴリズムを使用するキーを作成しないでください。代わりに、rsaアルゴリズムまたはecdsaアルゴリズムを使用するキーを作成します。公開 SSH キーを表示します。

cat <path>/<file_name>.pub

$ cat <path>/<file_name>.pubCopy to Clipboard Copied! Toggle word wrap Toggle overflow たとえば、次のコマンドを実行して

~/.ssh/id_ed25519.pub公開鍵を表示します。cat ~/.ssh/id_ed25519.pub

$ cat ~/.ssh/id_ed25519.pubCopy to Clipboard Copied! Toggle word wrap Toggle overflow ローカルユーザーの SSH エージェントに SSH 秘密鍵 ID が追加されていない場合は、それを追加します。キーの SSH エージェント管理は、クラスターノードへのパスワードなしの SSH 認証、または

./openshift-install gatherコマンドを使用する場合は必要になります。注記一部のディストリビューションでは、

~/.ssh/id_rsaおよび~/.ssh/id_dsaなどのデフォルトの SSH 秘密鍵のアイデンティティーは自動的に管理されます。ssh-agentプロセスがローカルユーザーに対して実行されていない場合は、バックグラウンドタスクとして開始します。eval "$(ssh-agent -s)"

$ eval "$(ssh-agent -s)"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 出力例

Agent pid 31874

Agent pid 31874Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記クラスターが FIPS モードにある場合は、FIPS 準拠のアルゴリズムのみを使用して SSH キーを生成します。鍵は RSA または ECDSA のいずれかである必要があります。

SSH プライベートキーを

ssh-agentに追加します。ssh-add <path>/<file_name>

$ ssh-add <path>/<file_name>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

~/.ssh/id_ed25519などの、SSH プライベートキーのパスおよびファイル名を指定します。

出力例

Identity added: /home/<you>/<path>/<file_name> (<computer_name>)

Identity added: /home/<you>/<path>/<file_name> (<computer_name>)Copy to Clipboard Copied! Toggle word wrap Toggle overflow

次のステップ

- OpenShift Container Platform をインストールする際に、SSH パブリックキーをインストールプログラムに指定します。

19.5.8. Red Hat Enterprise Linux CoreOS (RHCOS) イメージの作成

OpenShift Container Platform インストールプログラムでは、Red Hat Enterprise Linux CoreOS (RHCOS) イメージが Red Hat OpenStack Platform (RHOSP) クラスターに存在する必要があります。最新の RHCOS イメージを取得した後、RHOSP CLI を使用してこれをアップロードします。

前提条件

- RHOSP CLI がインストールされています。

手順

- Red Hat カスタマーポータルの 製品ダウンロードページ にログインします。

バージョン の下で、Red Hat Enterprise Linux (RHEL) 8 用の OpenShift Container Platform 4.14 の最新リリースを選択します。

重要RHCOS イメージは OpenShift Container Platform の各リリースごとに変更されない可能性があります。インストールする OpenShift Container Platform バージョンと等しいか、それ以下のバージョンの内で最も新しいバージョンのイメージをダウンロードする必要があります。利用可能な場合は、OpenShift Container Platform バージョンに一致するイメージのバージョンを使用します。

- Red Hat Enterprise Linux CoreOS (RHCOS) - OpenStack Image (QCOW) をダウンロードします。

イメージを展開します。

注記クラスターが使用する前に RHOSP イメージを圧縮解除する必要があります。ダウンロードしたファイルの名前に、

.gzまたは.tgzなどの圧縮拡張子が含まれていない場合があります。ファイルを圧縮するか、どのように圧縮するかを確認するには、コマンドラインで以下を入力します。file <name_of_downloaded_file>

$ file <name_of_downloaded_file>Copy to Clipboard Copied! Toggle word wrap Toggle overflow ダウンロードしたイメージから、RHOSP CLI を使用して

rhcosという名前のイメージをクラスターに作成します。openstack image create --container-format=bare --disk-format=qcow2 --file rhcos-${RHCOS_VERSION}-openstack.qcow2 rhcos$ openstack image create --container-format=bare --disk-format=qcow2 --file rhcos-${RHCOS_VERSION}-openstack.qcow2 rhcosCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重要RHOSP 環境によっては、

.rawまたは.qcow2形式 のいずれかでイメージをアップロードできる場合があります。Ceph を使用する場合は、.raw形式を使用する必要があります。警告インストールプログラムが同じ名前を持つ複数のイメージを見つける場合、それらのイメージのいずれかがランダムに選択されます。この動作を回避するには、RHOSP でリソースの一意の名前を作成します。

RHOSP にイメージをアップロードした後は、インストールプログラムでイメージを利用できます。

19.5.9. 外部ネットワークアクセスの確認

OpenShift Container Platform インストールプロセスでは、外部ネットワークへのアクセスが必要です。外部ネットワーク値をこれに指定する必要があります。指定しない場合には、デプロイメントは失敗します。このプロセスを実行する前に、外部ルータータイプのネットワークが Red Hat OpenStack Platform (RHOSP) に存在することを確認します。

手順

RHOSP CLI を使用して、'External' ネットワークの名前と ID を確認します。

openstack network list --long -c ID -c Name -c "Router Type"

$ openstack network list --long -c ID -c Name -c "Router Type"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 出力例

+--------------------------------------+----------------+-------------+ | ID | Name | Router Type | +--------------------------------------+----------------+-------------+ | 148a8023-62a7-4672-b018-003462f8d7dc | public_network | External | +--------------------------------------+----------------+-------------+

+--------------------------------------+----------------+-------------+ | ID | Name | Router Type | +--------------------------------------+----------------+-------------+ | 148a8023-62a7-4672-b018-003462f8d7dc | public_network | External | +--------------------------------------+----------------+-------------+Copy to Clipboard Copied! Toggle word wrap Toggle overflow

外部ルータータイプのあるネットワークがネットワークリストに表示されます。1 つ以上のネットワークが表示されない場合は、デフォルトの Floating IP ネットワークの作成 および デフォルトのプロバイダーネットワークの作成 を参照してください。

Neutron トランクサービスプラグインが有効にされると、トランクポートがデフォルトで作成されます。詳細は、Neutron trunk port を参照してください。

19.5.10. 環境へのアクセスの有効化

デプロイ時に、OpenShift Container Platform マシンはすべて Red Hat OpenStack Platform (RHOSP) テナントネットワークに作成されます。したがって、ほとんどの RHOSP デプロイメントでは直接アクセスできません。

インストール時に Floating IP アドレス (FIP) を使用して OpenShift Container Platform API およびアプリケーションのアクセスを設定できます。FIP を設定せずにインストールを完了することもできますが、インストーラーは API またはアプリケーションを外部からアクセスする方法を設定しません。

19.5.10.1. floating IP アドレスを使用したアクセスの有効化

OpenShift Container Platform API、クラスターアプリケーション、およびブートストラッププロセスへの外部アクセス用に Floating IP (FIP) アドレスを作成します。

手順

Red Hat OpenStack Platform (RHOSP) CLI を使用して、API FIP を作成します。

openstack floating ip create --description "API <cluster_name>.<base_domain>" <external_network>

$ openstack floating ip create --description "API <cluster_name>.<base_domain>" <external_network>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Red Hat OpenStack Platform (RHOSP) CLI を使用して、apps (アプリ)、または Ingress、FIP を作成します。

openstack floating ip create --description "Ingress <cluster_name>.<base_domain>" <external_network>

$ openstack floating ip create --description "Ingress <cluster_name>.<base_domain>" <external_network>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Red Hat OpenStack Platform (RHOSP) CLI を使用して、ブートストラップ FIP を作成します。

openstack floating ip create --description "bootstrap machine" <external_network>

$ openstack floating ip create --description "bootstrap machine" <external_network>Copy to Clipboard Copied! Toggle word wrap Toggle overflow API および Ingress FIP の DNS サーバーに、これらのパターンに準拠するレコードを追加します。

api.<cluster_name>.<base_domain>. IN A <API_FIP> *.apps.<cluster_name>.<base_domain>. IN A <apps_FIP>

api.<cluster_name>.<base_domain>. IN A <API_FIP> *.apps.<cluster_name>.<base_domain>. IN A <apps_FIP>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記DNS サーバーを制御していない場合は、次のようなクラスタードメイン名を

/etc/hostsファイルに追加することで、クラスターにアクセスできます。-

<api_floating_ip> api.<cluster_name>.<base_domain> -

<application_floating_ip> grafana-openshift-monitoring.apps.<cluster_name>.<base_domain> -

<application_floating_ip> prometheus-k8s-openshift-monitoring.apps.<cluster_name>.<base_domain> -

<application_floating_ip> oauth-openshift.apps.<cluster_name>.<base_domain> -

<application_floating_ip> console-openshift-console.apps.<cluster_name>.<base_domain> -

application_floating_ip integrated-oauth-server-openshift-authentication.apps.<cluster_name>.<base_domain>

/etc/hostsファイル内のクラスタードメイン名により、クラスターの Web コンソールおよび監視インターフェイスへのローカルアクセスが許可されます。kubectlまたはocを使用することもできます。<application_floating_ip> を指す追加のエントリーを使用して、ユーザーアプリケーションにアクセスできます。このアクションにより、API およびアプリケーションは他のユーザーがアクセスできない状態になり、この状態は実稼働デプロイメントには適していませんが、開発およびテスト目的のインストールが可能になります。-

FIP を以下の変数の値として

inventory.yamlファイルに追加します。-

os_api_fip -

os_bootstrap_fip -

os_ingress_fip

-

これらの値を使用する場合には、inventory.yaml ファイルの os_external_network 変数の値として外部ネットワークを入力する必要もあります。

Floating IP アドレスを割り当て、ファイアウォール設定を更新することで、OpenShift Container Platform リソースがクラスター外で利用できる状態にすることができます。

19.5.10.2. Floating IP アドレスなしでのインストールの完了

Floating IP アドレスを指定せずに OpenShift Container Platform を Red Hat OpenStack Platform (RHOSP) にインストールすることができます。

inventory.yaml ファイルで、以下の変数を定義しないでください。

-

os_api_fip -

os_bootstrap_fip -

os_ingress_fip

外部ネットワークを提供できない場合は、os_external_network を空白のままにすることもできます。os_external_network の値を指定しない場合はルーターが作成されず、追加のアクションがない場合は、インストーラーは Glance からのイメージの取得に失敗します。インストールプロセスで、ネットワークリソースを作成する際に、独自の外部接続を設定する必要があります。

Floating IP アドレスまたは名前解決がないために、クラスター API に到達できないシステムから wait-for コマンドでインストーラーを実行すると、インストールに失敗します。このような場合にインストールが失敗するのを防ぐために、プロキシーネットワークを使用するか、マシンと同じネットワークにあるシステムからインストーラーを実行できます。

API および Ingress ポートの DNS レコードを作成して、名前解決を有効にできます。以下に例を示します。

api.<cluster_name>.<base_domain>. IN A <api_port_IP> *.apps.<cluster_name>.<base_domain>. IN A <ingress_port_IP>

api.<cluster_name>.<base_domain>. IN A <api_port_IP>

*.apps.<cluster_name>.<base_domain>. IN A <ingress_port_IP>

DNS サーバーを制御しない場合は、/etc/hosts ファイルにレコードを追加できます。このアクションにより、API は他者のアクセスできない状態になり、この状態は実稼働デプロイメントには適していませんが、開発およびテスト目的のインストールが可能になります。

19.5.11. インストールプログラムのパラメーターの定義

OpenShift Container Platform インストールプログラムは、clouds.yaml というファイルを使用します。このファイルは、プロジェクト名、ログイン情報、認可サービスの URL を含む Red Hat OpenStack Platform (RHOSP) 設定パラメーターを説明します。

手順

clouds.yamlファイルを作成します。RHOSP ディストリビューションに Horizon Web UI が含まれる場合には、そこに

clouds.yamlファイルを生成します。重要パスワードを必ず

authフィールドに追加してください。シークレットは、clouds.yamlの 別のファイル に保持できます。RHOSP ディストリビューションに Horizon Web UI が含まれない場合や Horizon を使用する必要がない場合には、このファイルを独自に作成します。

clouds.yamlの詳細は、RHOSP ドキュメントの Config files を参照してください。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

RHOSP インストールでエンドポイント認証用に自己署名認証局 (CA) を使用する場合、以下を実行します。

- 認証局ファイルをマシンにコピーします。

cacertsキーをclouds.yamlファイルに追加します。この値は、CA 証明書への絶対的な root 以外によるアクセスが可能なパスである必要があります。clouds: shiftstack: ... cacert: "/etc/pki/ca-trust/source/anchors/ca.crt.pem"clouds: shiftstack: ... cacert: "/etc/pki/ca-trust/source/anchors/ca.crt.pem"Copy to Clipboard Copied! Toggle word wrap Toggle overflow ヒントカスタム CA 証明書を使用してインストーラーを実行した後に、

cloud-provider-configキーマップのca-cert.pemキーの値を編集して証明書を更新できます。コマンドラインで、以下を実行します。oc edit configmap -n openshift-config cloud-provider-config

$ oc edit configmap -n openshift-config cloud-provider-configCopy to Clipboard Copied! Toggle word wrap Toggle overflow

clouds.yamlファイルを以下の場所のいずれかに置きます。-

OS_CLIENT_CONFIG_FILE環境変数の値 - 現行ディレクトリー

-

Unix 固有のユーザー設定ディレクトリー (例:

~/.config/openstack/clouds.yaml) Unix 固有のサイト設定ディレクトリー (例:

/etc/openstack/clouds.yaml)インストールプログラムはこの順序で

clouds.yamlを検索します。

-

19.5.12. インストール設定ファイルの作成

Red Hat OpenStack Platform (RHOSP) にインストールする OpenShift Container Platform クラスターをカスタマイズできます。

前提条件

- OpenShift Container Platform インストールプログラムおよびクラスターのプルシークレットがある。

手順

install-config.yamlファイルを作成します。インストールプログラムが含まれるディレクトリーに切り替え、以下のコマンドを実行します。

./openshift-install create install-config --dir <installation_directory>

$ ./openshift-install create install-config --dir <installation_directory>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

<installation_directory>の場合、インストールプログラムが作成するファイルを保存するためにディレクトリー名を指定します。

ディレクトリーを指定する場合:

-

ディレクトリーに

execute権限があることを確認します。この権限は、インストールディレクトリーで Terraform バイナリーを実行するために必要です。 空のディレクトリーを使用します。ブートストラップ X.509 証明書などの一部のインストールアセットは有効期限が短いため、インストールディレクトリーを再利用しないでください。別のクラスターインストールの個別のファイルを再利用する必要がある場合は、それらをディレクトリーにコピーすることができます。ただし、インストールアセットのファイル名はリリース間で変更される可能性があります。インストールファイルを以前のバージョンの OpenShift Container Platform からコピーする場合は注意してコピーを行ってください。

注記古い設定の再利用を回避するために、

~/.powervsディレクトリーは必ず削除してください。以下のコマンドを実行します。rm -rf ~/.powervs

$ rm -rf ~/.powervsCopy to Clipboard Copied! Toggle word wrap Toggle overflow

プロンプト時に、クラウドの設定の詳細情報を指定します。

オプション: クラスターマシンにアクセスするために使用する SSH キーを選択します。

注記インストールのデバッグまたは障害復旧を実行する必要のある実稼働用の OpenShift Container Platform クラスターでは、

ssh-agentプロセスが使用する SSH キーを指定します。- ターゲットに設定するプラットフォームとして openstack を選択します。

- クラスターのインストールに使用する Red Hat OpenStack Platform (RHOSP) の外部ネットワーク名を指定します。

- OpenShift API への外部アクセスに使用する floating IP アドレスを指定します。

- コントロールプレーンノードに使用する少なくとも 16 GB の RAM とコンピュートノードに使用する 8 GB の RAM を持つ RHOSP フレーバーを指定します。

- クラスターをデプロイするベースドメインを選択します。すべての DNS レコードはこのベースのサブドメインとなり、クラスター名も含まれます。

- クラスターの名前を入力します。名前は 14 文字以下でなければなりません。

-

install-config.yamlファイルを変更します。利用可能なパラメーターの詳細は、「インストール設定パラメーター」のセクションを参照してください。 install-config.yamlファイルをバックアップし、複数のクラスターをインストールするのに使用できるようにします。重要install-config.yamlファイルはインストールプロセス時に使用されます。このファイルを再利用する必要がある場合は、この段階でこれをバックアップしてください。

これで、指定したディレクトリーに install-config.yaml ファイルが作成されます。

19.5.12.1. RHOSP デプロイメントでのカスタムサブネット

オプションで、選択する Red Hat OpenStack Platform (RHOSP) サブネットにクラスターをデプロイすることができます。サブネットの GUID は、install-config.yaml ファイルの platform.openstack.machinesSubnet の値として渡されます。

このサブネットはクラスターのプライマリーサブネットとして使用されます。デフォルトで、ノードおよびポートはこの上に作成されます。platform.openstack.machinesSubnet プロパティーの値をサブネットの UUID に設定すると、異なる RHOSP サブネットにノードおよびポートを作成することができます。

カスタムサブネットを使用して OpenShift Container Platform インストーラーを実行する前に、設定が以下の要件を満たしていることを確認してください。

-

platform.openstack.machinesSubnetで使用されるサブネットで DHCP が有効にされている。 -

platform.openstack.machinesSubnetの CIDR はnetworking.machineNetworkの CIDR に一致する。 - インストールプログラムのユーザーには、固定 IP アドレスを持つポートなど、このネットワークでポートを作成するパーミッションがある。

カスタムサブネットを使用するクラスターには、以下の制限があります。

-

Floating IP アドレスを使用するクラスターをインストールする予定の場合には、

platform.openstack.machinesSubnetサブネットをexternalNetworkネットワークに接続されているルーターに接続する必要があります。 -

platform.openstack.machinesSubnetの値がinstall-config.yamlファイルに設定されている場合、インストールプログラムは RHOSP マシンのプライベートネットワークまたはサブネットを作成しません。 -

platform.openstack.externalDNSプロパティーは、カスタムサブネットと同時に使用することはできません。カスタムサブネットを使用するクラスターに DNS を追加するには、RHOSP ネットワークで DNS を設定します。

デフォルトでは、API VIP は x.x.x.5 を取得し、Ingress VIP はネットワークの CIDR ブロックから x.x.x.7 を取得します。これらのデフォルト値を上書きするには、DHCP 割り当てプール外の platform.openstack.apiVIPs および platform.openstack.ingressVIPs の値を設定します。

ネットワークの CIDR 範囲は、クラスターのインストール後に調整できません。Red Hat は、namespace ごとに作成される Pod の数を慎重に検討する必要があるため、クラスターのインストール時に範囲を決定するための直接的なガイダンスを提供していません。

19.5.12.2. RHOSP のカスタマイズされた install-config.yaml ファイルのサンプル

このサンプル install-config.yaml は、すべての可能な Red Hat OpenStack Platform (RHOSP) カスタマイズオプションを示しています。

このサンプルファイルは参照用にのみ提供されます。インストールプログラムを使用して install-config.yaml ファイルを取得する必要があります。

19.5.12.3. マシンのカスタムサブネットの設定

インストールプログラムがデフォルトで使用する IP 範囲は、OpenShift Container Platform のインストール時に作成する Neutron サブネットと一致しない可能性があります。必要な場合は、インストール設定ファイルを編集して、新規マシンの CIDR 値を更新します。

前提条件

-

OpenShift Container Platform インストールプログラムで生成された

install-config.yamlファイルがあります。

手順

-

コマンドラインで、

install-config.yamlが含まれるディレクトリーを参照します。 そのディレクトリーからスクリプトを実行して

install-config.yamlファイルを編集するか、手動でファイルを更新します。スクリプトを使用して値を設定するには、以下を実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 必要な Neutron サブネットに一致する値 (例:

192.0.2.0/24) を挿入します。

-

値を手動で設定するには、ファイルを開き、

networking.machineCIDRの値を必要な Neutron サブネットに一致する値に設定します。

19.5.12.4. コンピュートマシンプールを空にする

独自のインフラストラクチャーを使用するインストールを実行するには、インストール設定ファイルのコンピュートマシンの数をゼロに設定します。その後、これらのマシンを手動で作成します。

前提条件

-

OpenShift Container Platform インストールプログラムで生成された

install-config.yamlファイルがあります。

手順

-

コマンドラインで、

install-config.yamlが含まれるディレクトリーを参照します。 そのディレクトリーからスクリプトを実行して

install-config.yamlファイルを編集するか、手動でファイルを更新します。スクリプトを使用して値を設定するには、以下を実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

値を手動で設定するには、ファイルを開き、

compute.<first entry>.replicasの値を0に設定します。

19.5.12.5. RHOSP プロバイダーネットワーク上のクラスターデプロイメント

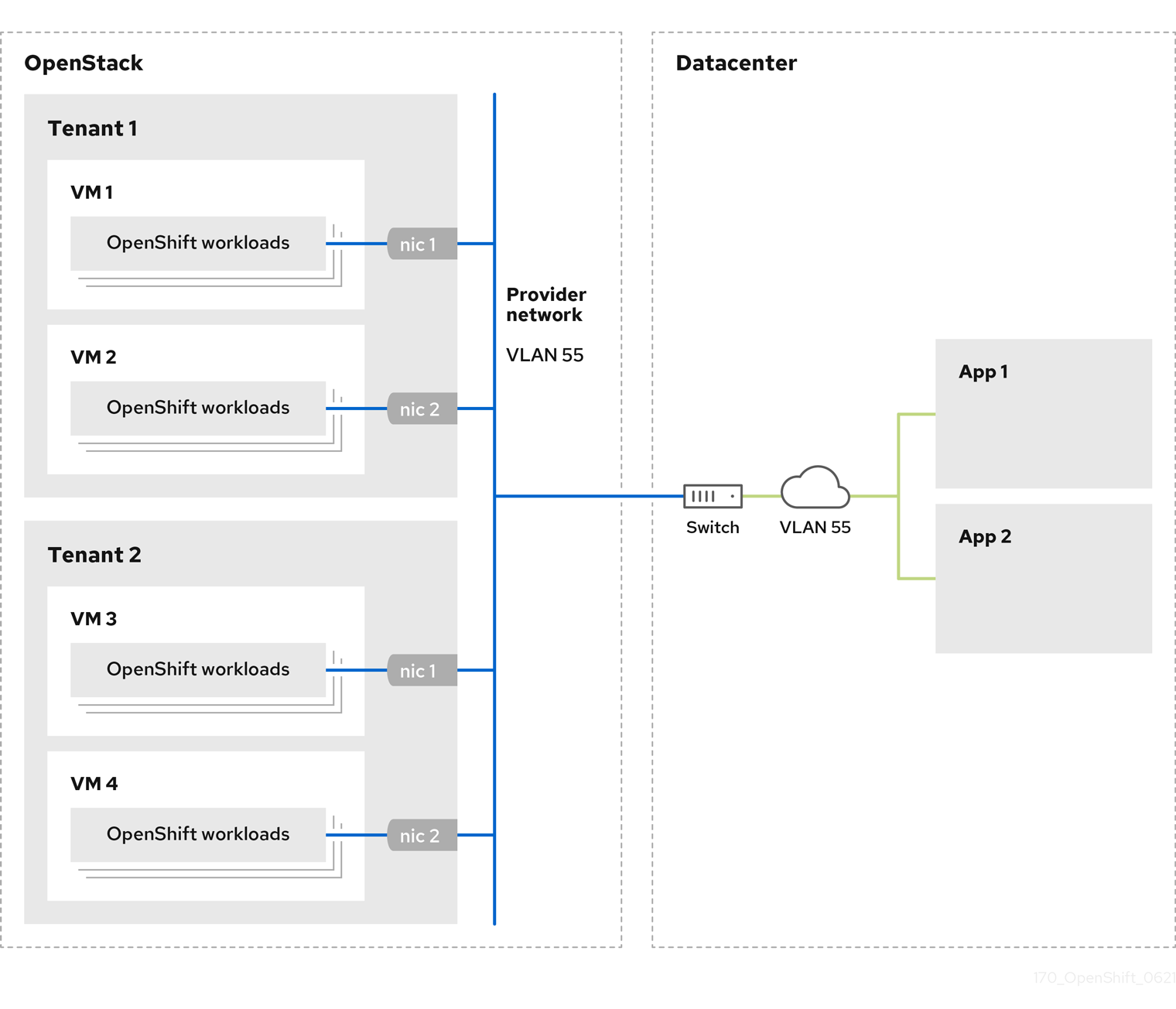

プロバイダーネットワーク上のプライマリーネットワークインターフェイスを使用して、OpenShift Container Platform クラスターを Red Hat OpenStack Platform (RHOSP) にデプロイできます。プロバイダーネットワークは一般的に、インターネットへの到達に使用可能なパブリックネットワークに、プロジェクトが直接アクセスできるように使用します。ネットワーク作成プロセスの一環として、プロバイダーネットワークをプロジェクト間で共有することもできます。

RHOSP プロバイダーネットワークは、データセンター内の既存の物理ネットワークに直接マップします。RHOSP 管理者はこれらを作成する必要があります。

以下の例では、OpenShift Container Platform ワークロードはプロバイダーネットワークを使用してデータセンターに接続されます。

プロバイダーネットワークにインストールされている OpenShift Container Platform クラスターは、テナントネットワークまたは Floating IP アドレスを必要としません。インストーラーは、インストール中にこれらのリソースを作成しません。

プロバイダーネットワークタイプの例には、フラット (タグなし) および VLAN (802.1Q タグ付き) が含まれます。

クラスターは、ネットワークタイプが許可する限り多くのプロバイダーネットワーク接続をサポートできます。たとえば、VLAN ネットワークは、通常最大 4096 の接続をサポートします。

プロバイダーネットワークおよびテナントネットワークの詳細は、RHOSP のドキュメント を参照してください。

19.5.12.5.1. クラスターのインストールにおける RHOSP プロバイダーネットワーク要件

OpenShift Container Platform クラスターをインストールする前に、Red Hat OpenStack Platform (RHOSP) のデプロイメントおよびプロバイダーネットワークは、さまざまな条件を満たす必要があります。

- RHOSP ネットワークサービス (Neutron) が有効化され、RHOSP ネットワーク API 経由でアクセス可能であること。

- RHOSP ネットワークサービスでは、ポートセキュリティーと許可するアドレスペアの機能拡張が有効化 されていること。

プロバイダーネットワークは他のテナントと共有できます。

ヒント--shareフラグを指定してopenstack network createコマンドを使用して、共有できるネットワークを作成します。クラスターのインストールに使用する RHOSP プロジェクトは、プロバイダーネットワークと適切なサブネットを所有する必要があります。

ヒント- "openshift" という名前のプロジェクトのネットワークを作成するには、以下のコマンドを入力します。

openstack network create --project openshift

$ openstack network create --project openshiftCopy to Clipboard Copied! Toggle word wrap Toggle overflow - "openshift" という名前のプロジェクトのサブネットを作成するには、以下のコマンドを入力します。

openstack subnet create --project openshift

$ openstack subnet create --project openshiftCopy to Clipboard Copied! Toggle word wrap Toggle overflow RHOSP でのネットワークの作成に関する詳細は、プロバイダーネットワークに関するドキュメント を参照してください。

クラスターが

adminユーザーによって所有されている場合、そのユーザーとしてインストーラーを実行してネットワーク上でポートを作成する必要があります。重要プロバイダーネットワークは、クラスターの作成に使用される RHOSP プロジェクトによって所有されている必要があります。所有されていない場合は、RHOSP Compute サービス (Nova) はそのネットワークからポートを要求できません。

プロバイダーネットワークが、デフォルトで

169.254.169.254である RHOSP メタデータサービスの IP アドレスに到達できることを確認します。RHOSP SDN とネットワークサービス設定によっては、サブネットを作成する際に、ルートを提供しなければならない場合があります。以下に例を示します。

openstack subnet create --dhcp --host-route destination=169.254.169.254/32,gateway=192.0.2.2 ...

$ openstack subnet create --dhcp --host-route destination=169.254.169.254/32,gateway=192.0.2.2 ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow - オプション: ネットワークのセキュリティーを保護するには、単一のプロジェクトへのネットワークアクセスを制限する ロールベースのアクセス制御 (RBAC) ルールを作成します。

19.5.12.5.2. プロバイダーネットワークにプライマリーインターフェイスを持つクラスターのデプロイ

Red Hat OpenStack Platform (RHOSP) プロバイダーネットワーク上にプライマリーネットワークインターフェイスを持つ OpenShift Container Platform クラスターをデプロイすることができます。

前提条件

- 「クラスターのインストールにおける RHOSP プロバイダーネットワーク要件」に記載されているとおりに、お使いの Red Hat OpenStack Platform (RHOSP) のデプロイメントが設定されています。

手順

-

テキストエディターで

install-config.yamlファイルを開きます。 -

platform.openstack.apiVIPsプロパティーの値を API VIP の IP アドレスに設定します。 -

platform.openstack.ingressVIPsプロパティーの値を Ingress VIP の IP アドレスに設定します。 -

platform.openstack.machinesSubnetプロパティーの値をプロバイダーネットワークサブネットの UUID に設定します。 -

networking.machineNetwork.cidrプロパティーの値をプロバイダーネットワークサブネットの CIDR ブロックに設定します。

platform.openstack.apiVIPs プロパティーおよび platform.openstack.ingressVIPs プロパティーはいずれも、networking.machineNetwork.cidr ブロックから割り当てられていない IP アドレスである必要があります。

RHOSP プロバイダーネットワークに依存するクラスターのインストール設定ファイルのセクション

プライマリーネットワークインターフェイスにプロバイダーネットワークを使用している間は、platform.openstack.externalNetwork パラメーターまたは platform.openstack.externalDNS パラメーターを設定することはできません。

クラスターをデプロイする際に、インストーラーは install-config.yaml ファイルを使用してプロバイダーネットワークにクラスターをデプロイします。

プロバイダーネットワークを含むネットワークを platform.openstack.additionalNetworkIDs リストに追加できます。

クラスターのデプロイ後に、Pod を追加のネットワークに接続することができます。詳細は、複数ネットワークについて を参照してください。

19.5.13. Kubernetes マニフェストおよび Ignition 設定ファイルの作成

一部のクラスター定義ファイルを変更し、クラスターマシンを手動で起動する必要があるため、クラスターがマシンを設定するために必要な Kubernetes マニフェストと Ignition 設定ファイルを生成する必要があります。

インストール設定ファイルは Kubernetes マニフェストに変換されます。マニフェストは Ignition 設定ファイルにラップされます。これはクラスターマシンを設定するために後で使用されます。

-

OpenShift Container Platform のインストールプログラムが生成する Ignition 設定ファイルには、24 時間が経過すると期限切れになり、その後に更新される証明書が含まれます。証明書を更新する前にクラスターが停止し、24 時間経過した後にクラスターを再起動すると、クラスターは期限切れの証明書を自動的に復元します。例外として、kubelet 証明書を回復するために保留状態の

node-bootstrapper証明書署名要求 (CSR) を手動で承認する必要があります。詳細は、コントロールプレーン証明書の期限切れの状態からのリカバリー に関するドキュメントを参照してください。 - 24 時間証明書はクラスターのインストール後 16 時間から 22 時間にローテーションするため、Ignition 設定ファイルは、生成後 12 時間以内に使用することを推奨します。12 時間以内に Ignition 設定ファイルを使用することにより、インストール中に証明書の更新が実行された場合のインストールの失敗を回避できます。

前提条件

- OpenShift Container Platform インストールプログラムを取得していること。

-

install-config.yamlインストール設定ファイルを作成していること。

手順

OpenShift Container Platform のインストールプログラムが含まれるディレクトリーに切り替え、クラスターの Kubernetes マニフェストを生成します。

./openshift-install create manifests --dir <installation_directory>

$ ./openshift-install create manifests --dir <installation_directory>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

<installation_directory>については、作成したinstall-config.yamlファイルが含まれるインストールディレクトリーを指定します。

コントロールプレーンマシン、コンピュートマシンセット、およびコントロールプレーンマシンセットを定義する Kubernetes マニフェストファイルを削除します。

rm -f openshift/99_openshift-cluster-api_master-machines-*.yaml openshift/99_openshift-cluster-api_worker-machineset-*.yaml openshift/99_openshift-machine-api_master-control-plane-machine-set.yaml

$ rm -f openshift/99_openshift-cluster-api_master-machines-*.yaml openshift/99_openshift-cluster-api_worker-machineset-*.yaml openshift/99_openshift-machine-api_master-control-plane-machine-set.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow これらのリソースを独自に作成および管理するため、それらを初期化する必要はありません。

- コンピュートマシンセットファイルを保存して、マシン API を使用してコンピュートマシンを作成することができますが、環境に合わせてそれらへの参照を更新する必要があります。

<installation_directory>/manifests/cluster-scheduler-02-config.ymlKubernetes マニフェストファイルのmastersSchedulableパラメーターがfalseに設定されていることを確認します。この設定により、Pod がコントロールプレーンマシンにスケジュールされなくなります。-

<installation_directory>/manifests/cluster-scheduler-02-config.ymlファイルを開きます。 -

mastersSchedulableパラメーターを見つけ、これがfalseに設定されていることを確認します。 - ファイルを保存し、終了します。

-

Ignition 設定ファイルを作成するには、インストールプログラムが含まれるディレクトリーから以下のコマンドを実行します。

./openshift-install create ignition-configs --dir <installation_directory>

$ ./openshift-install create ignition-configs --dir <installation_directory>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

<installation_directory>については、同じインストールディレクトリーを指定します。

Ignition 設定ファイルは、インストールディレクトリー内のブートストラップ、コントロールプレーン、およびコンピュートノード用に作成されます。

kubeadmin-passwordおよびkubeconfigファイルが./<installation_directory>/authディレクトリーに作成されます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow メタデータファイルの

infraIDキーを環境変数としてエクスポートします。export INFRA_ID=$(jq -r .infraID metadata.json)

$ export INFRA_ID=$(jq -r .infraID metadata.json)Copy to Clipboard Copied! Toggle word wrap Toggle overflow

metadata.json から infraID キーを抽出し、作成するすべての RHOSP リソースの接頭辞として使用します。これを実行することで、同じプロジェクトで複数のデプロイメントを実行する際に名前の競合が発生しないようにします。

19.5.14. ブートストラップ Ignition ファイルの準備

OpenShift Container Platform インストールプロセスは、ブートストラップ Ignition 設定ファイルから作成されるブートストラップマシンに依存します。

ファイルを編集し、アップロードします。次に、Red Hat OpenStack Platform (RHOSP) がプライマリーファイルをダウンロードする際に使用するセカンダリーブートストラップ Ignition 設定ファイルを作成します。

前提条件

-

インストーラープログラムが生成するブートストラップ Ignition ファイル

bootstrap.ignがあります。 インストーラーのメタデータファイルのインフラストラクチャー ID は環境変数 (

$INFRA_ID) として設定されます。- 変数が設定されていない場合は、Kubernetes マニフェストおよび Ignition 設定ファイルの作成 を参照してください。

HTTP(S) でアクセス可能な方法でブートストラップ Ignition ファイルを保存できます。

- 記載された手順では RHOSP イメージサービス (Glance) を使用しますが、RHOSP ストレージサービス (Swift)、Amazon S3、内部 HTTP サーバー、またはアドホックの Nova サーバーを使用することもできます。

手順

以下の Python スクリプトを実行します。スクリプトはブートストラップ Ignition ファイルを変更して、ホスト名および利用可能な場合は、実行時の CA 証明書ファイルを設定します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow RHOSP CLI を使用して、ブートストラップ Ignition ファイルを使用するイメージを作成します。

openstack image create --disk-format=raw --container-format=bare --file bootstrap.ign <image_name>

$ openstack image create --disk-format=raw --container-format=bare --file bootstrap.ign <image_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow イメージの詳細を取得します。

openstack image show <image_name>

$ openstack image show <image_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow file値をメモします。これはv2/images/<image_ID>/fileパターンをベースとしています。注記作成したイメージがアクティブであることを確認します。

イメージサービスのパブリックアドレスを取得します。

openstack catalog show image

$ openstack catalog show imageCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

パブリックアドレスとイメージ

file値を組み合わせ、結果を保存場所として保存します。この場所は、<image_service_public_URL>/v2/images/<image_ID>/fileパターンをベースとしています。 認証トークンを生成し、トークン ID を保存します。

openstack token issue -c id -f value

$ openstack token issue -c id -f valueCopy to Clipboard Copied! Toggle word wrap Toggle overflow $INFRA_ID-bootstrap-ignition.jsonというファイルに以下のコンテンツを挿入し、独自の値に一致するようにプレースホルダーを編集します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - セカンダリー Ignition 設定ファイルを保存します。

ブートストラップ Ignition データはインストール時に RHOSP に渡されます。

ブートストラップ Ignition ファイルには、clouds.yaml 認証情報などの機密情報が含まれます。これを安全な場所に保存し、インストールプロセスの完了後に削除します。

19.5.15. RHOSP でのコントロールプレーンの Ignition 設定ファイルの作成

独自のインフラストラクチャーを使用して OpenShift Container Platform を Red Hat OpenStack Platform (RHOSP) にインストールするには、コントロールプレーンの Ignition 設定ファイルが必要です。複数の設定ファイルを作成する必要があります。

ブートストラップ Ignition 設定と同様に、各コントロールプレーンマシンのホスト名を明示的に定義する必要があります。

前提条件

インストールプログラムのメタデータファイルのインフラストラクチャー ID は環境変数 (

$INFRA_ID) として設定されます。- 変数が設定されていない場合は、「Kubernetes マニフェストおよび Ignition 設定ファイルの作成」を参照してください。

手順

コマンドラインで、以下の Python スクリプトを実行します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 以下の 3 つのコントロールプレーン Ignition ファイルが作成されます。

<INFRA_ID>-master-0-ignition.json、<INFRA_ID>-master-1-ignition.json、および<INFRA_ID>-master-2-ignition.json。

19.5.16. RHOSP でのネットワークリソースの作成

独自のインフラストラクチャーを使用する Red Hat OpenStack Platform (RHOSP) インストールの OpenShift Container Platform に必要なネットワークリソースを作成します。時間を節約するには、セキュリティーグループ、ネットワーク、サブネット、ルーター、およびポートを生成する指定された Ansible Playbook を実行します。

前提条件

- Python 3 がマシンにインストールされている。

- 「Playbook 依存関係のダウンロード」でモジュールをダウンロードしている。

- 「インストール Playbook のダウンロード」で Playbook をダウンロードしている。

手順

オプション: 外部ネットワークの値を

inventory.yamlPlaybook に追加します。inventory.yamlAnsible Playbook の外部ネットワーク値の例Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要inventory.yamlファイルのos_external_networkの値を指定しなかった場合は、仮想マシンが Glance および外部接続にアクセスできるようにする必要があります。オプション: 外部ネットワークおよび Floating IP (FIP) アドレスの値を

inventory.yamlPlaybook に追加します。inventory.yamlAnsible Playbook の FIP 値の例Copy to Clipboard Copied! Toggle word wrap Toggle overflow 重要os_api_fipおよびos_ingress_fipの値を定義しない場合、インストール後のネットワーク設定を実行する必要があります。os_bootstrap_fipの値を定義しない場合、インストーラーは失敗したインストールからデバッグ情報をダウンロードできません。詳細は、環境へのアクセスの有効化を参照してください。

コマンドラインで、

security-groups.yamlPlaybook を実行してセキュリティーグループを作成します。ansible-playbook -i inventory.yaml security-groups.yaml

$ ansible-playbook -i inventory.yaml security-groups.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドラインで、

network.yamlPlaybook を実行して、ネットワーク、サブネット、およびルーターを作成します。ansible-playbook -i inventory.yaml network.yaml

$ ansible-playbook -i inventory.yaml network.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow オプション: Nova サーバーが使用するデフォルトのリゾルバーを制御する必要がある場合は、RHOSP CLI コマンドを実行します。

openstack subnet set --dns-nameserver <server_1> --dns-nameserver <server_2> "$INFRA_ID-nodes"

$ openstack subnet set --dns-nameserver <server_1> --dns-nameserver <server_2> "$INFRA_ID-nodes"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

オプションで、作成した inventory.yaml ファイルを使用してインストールをカスタマイズできます。たとえば、ベアメタルマシンを使用するクラスターをデプロイすることができます。

19.5.16.1. ベアメタルマシンを使用したクラスターのデプロイ

クラスターがベアメタルマシンを使用する必要がある場合は、inventory.yaml ファイルを変更します。クラスターには、ベアメタル上でコントロールプレーンとコンピュートマシンの両方を実行させることも、コンピュートマシンのみを実行させることもできます。

ベアメタルコンピュートマシンは、Kuryr を使用するクラスターではサポートされません。

install-config.yaml ファイルで、ベアメタルワーカーに使用する RHOSP ネットワークが Floating IP アドレスをサポートするかどうかが反映されていることを確認します。

前提条件

- RHOSP の ベアメタルサービス (Ironic) は有効にされており、RHOSP Compute API でアクセスできる。

- ベアメタルは RHOSP フレーバー として利用可能である。

- クラスターが 16.1.6 以降、16.2.4 未満の RHOSP バージョンで実行している場合は、メタデータサービスが OpenShift Container Platform ノード上のサービスで使用できなくなる 既知の問題 により、ベアメタルワーカーは機能しません。

- RHOSP ネットワークは、仮想マシンとベアメタルサーバー接続の両方をサポートする。

- マシンを既存のネットワークにデプロイする必要がある場合、RHOSP サブネットがプロビジョニングされる。

- マシンを installer-provisioned ネットワークに場合、RHOSP ベアメタルサービス (Ironic) はテナントネットワークで実行される Preboot eXecution Environment (PXE) ブートマシンをリッスンし、これと対話できます。

-

inventory.yamlファイルを OpenShift Container Platform インストールプロセスの一部として作成している。

手順

inventory.yamlファイルで、マシンのフレーバーを編集します。

更新された inventory.yaml ファイルを使用してインストールプロセスを完了します。デプロイメント時に作成されるマシンは、ファイルに追加したフレーバーを使用します。

インストーラーは、ベアメタルマシンの起動中にタイムアウトする可能性があります。

インストーラーがタイムアウトした場合は、インストーラーの wait-for コマンドを使用してデプロイメントを再起動してからデプロイメントを完了します。以下に例を示します。

./openshift-install wait-for install-complete --log-level debug

$ ./openshift-install wait-for install-complete --log-level debug19.5.17. RHOSP でのブートストラップマシンの作成

ブートストラップマシンを作成し、これに Red Hat OpenStack Platform (RHOSP) で実行するために必要なネットワークアクセスを付与します。Red Hat は、このプロセスを単純化するために実行する Ansible Playbook を提供しています。

前提条件

- 「Playbook 依存関係のダウンロード」でモジュールをダウンロードしている。

- 「インストール Playbook のダウンロード」で Playbook をダウンロードしている。

-

inventory.yaml、common.yaml、およびbootstrap.yamlAnsible Playbook は共通ディレクトリーにある。 -

インストールプログラムが作成した

metadata.jsonファイルが Ansible Playbook と同じディレクトリーにあります。

手順

- コマンドラインで、作業ディレクトリーを Playbook の場所に切り替えます。

コマンドラインで、

bootstrap.yamlPlaybook を実行します。ansible-playbook -i inventory.yaml bootstrap.yaml

$ ansible-playbook -i inventory.yaml bootstrap.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow ブートストラップサーバーがアクティブになった後に、ログを表示し、Ignition ファイルが受信されたことを確認します。

openstack console log show "$INFRA_ID-bootstrap"

$ openstack console log show "$INFRA_ID-bootstrap"Copy to Clipboard Copied! Toggle word wrap Toggle overflow

19.5.18. RHOSP でのコントロールプレーンの作成

生成した Ignition 設定ファイルを使用して 3 つのコントロールプレーンマシンを作成します。Red Hat は、このプロセスを単純化するために実行する Ansible Playbook を提供しています。

前提条件

- 「Playbook 依存関係のダウンロード」でモジュールをダウンロードしている。

- 「インストール Playbook のダウンロード」で Playbook をダウンロードしている。

-

インストールプログラムのメタデータファイルのインフラストラクチャー ID は環境変数 (

$INFRA_ID) として設定されます。 -

inventory.yaml、common.yaml、およびcontrol-plane.yamlAnsible Playbook は共通ディレクトリーにあります。 - 「コントロールプレーンの Ignition 設定ファイルの作成」で作成された 3 つの Ignition ファイルがある。

手順

- コマンドラインで、作業ディレクトリーを Playbook の場所に切り替えます。

- コントロールプレーン Ignition 設定ファイルが作業ディレクトリーにない場合、それらをここにコピーします。

コマンドラインで、

control-plane.yamlPlaybook を実行します。ansible-playbook -i inventory.yaml control-plane.yaml

$ ansible-playbook -i inventory.yaml control-plane.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 以下のコマンドを実行してブートストラッププロセスをモニターします。

openshift-install wait-for bootstrap-complete

$ openshift-install wait-for bootstrap-completeCopy to Clipboard Copied! Toggle word wrap Toggle overflow コントロールプレーンマシンが実行され、クラスターに参加していることを確認できるメッセージが表示されます。

INFO API v1.27.3 up INFO Waiting up to 30m0s for bootstrapping to complete... ... INFO It is now safe to remove the bootstrap resources

INFO API v1.27.3 up INFO Waiting up to 30m0s for bootstrapping to complete... ... INFO It is now safe to remove the bootstrap resourcesCopy to Clipboard Copied! Toggle word wrap Toggle overflow

19.5.19. CLI の使用によるクラスターへのログイン

クラスター kubeconfig ファイルをエクスポートし、デフォルトシステムユーザーとしてクラスターにログインできます。kubeconfig ファイルには、クライアントを正しいクラスターおよび API サーバーに接続するために CLI で使用されるクラスターに関する情報が含まれます。このファイルはクラスターに固有のファイルであり、OpenShift Container Platform のインストール時に作成されます。

前提条件

- OpenShift Container Platform クラスターをデプロイしていること。

-

ocCLI をインストールしていること。

手順

kubeadmin認証情報をエクスポートします。export KUBECONFIG=<installation_directory>/auth/kubeconfig

$ export KUBECONFIG=<installation_directory>/auth/kubeconfig1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

<installation_directory>には、インストールファイルを保存したディレクトリーへのパスを指定します。

エクスポートされた設定を使用して、

ocコマンドを正常に実行できることを確認します。oc whoami

$ oc whoamiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 出力例

system:admin

system:adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow

19.5.20. RHOSP からのブートストラップリソースの削除

不要になったブートストラップリソースを削除します。

前提条件

- 「Playbook 依存関係のダウンロード」でモジュールをダウンロードしている。

- 「インストール Playbook のダウンロード」で Playbook をダウンロードしている。

-

inventory.yaml、common.yaml、およびdown-bootstrap.yamlAnsible Playbook が共通ディレクトリーにある。 コントロールプレーンマシンが実行中である。

- マシンのステータスが不明な場合は、「クラスターステータスの確認」を参照してください。

手順

- コマンドラインで、作業ディレクトリーを Playbook の場所に切り替えます。

コマンドラインで、

down-bootstrap.yamlPlaybook を実行します。ansible-playbook -i inventory.yaml down-bootstrap.yaml

$ ansible-playbook -i inventory.yaml down-bootstrap.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

ブートストラップポート、サーバー、および Floating IP アドレスが削除されます。

ブートストラップ Ignition ファイル URL をまだ無効にしていない場合は、無効にしてください。

19.5.21. RHOSP でのコンピュートマシンの作成

コントロールプレーンの起動後、コンピュートマシンを作成します。Red Hat は、このプロセスを単純化するために実行する Ansible Playbook を提供しています。

前提条件

- 「Playbook 依存関係のダウンロード」でモジュールをダウンロードしている。

- 「インストール Playbook のダウンロード」で Playbook をダウンロードしている。

-

inventory.yaml、common.yaml、およびcompute-nodes.yamlAnsible Playbook が共通ディレクトリーにある。 -

インストールプログラムが作成した

metadata.jsonファイルが Ansible Playbook と同じディレクトリーにあります。 - コントロールプレーンが有効である。

手順

- コマンドラインで、作業ディレクトリーを Playbook の場所に切り替えます。

コマンドラインで Playbook を実行します。

ansible-playbook -i inventory.yaml compute-nodes.yaml

$ ansible-playbook -i inventory.yaml compute-nodes.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

次のステップ

- マシンの証明書署名要求を承認します。

19.5.22. マシンの証明書署名要求の承認

マシンをクラスターに追加する際に、追加したそれぞれのマシンについて 2 つの保留状態の証明書署名要求 (CSR) が生成されます。これらの CSR が承認されていることを確認するか、必要な場合はそれらを承認してください。最初にクライアント要求を承認し、次にサーバー要求を承認する必要があります。

前提条件

- マシンがクラスターに追加されています。

手順

クラスターがマシンを認識していることを確認します。

oc get nodes

$ oc get nodesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 出力例

NAME STATUS ROLES AGE VERSION master-0 Ready master 63m v1.27.3 master-1 Ready master 63m v1.27.3 master-2 Ready master 64m v1.27.3

NAME STATUS ROLES AGE VERSION master-0 Ready master 63m v1.27.3 master-1 Ready master 63m v1.27.3 master-2 Ready master 64m v1.27.3Copy to Clipboard Copied! Toggle word wrap Toggle overflow 出力には作成したすべてのマシンがリスト表示されます。

注記上記の出力には、一部の CSR が承認されるまで、ワーカーノード (ワーカーノードとも呼ばれる) が含まれない場合があります。

保留中の証明書署名要求 (CSR) を確認し、クラスターに追加したそれぞれのマシンのクライアントおよびサーバー要求に

PendingまたはApprovedステータスが表示されていることを確認します。oc get csr

$ oc get csrCopy to Clipboard Copied! Toggle word wrap Toggle overflow 出力例

NAME AGE REQUESTOR CONDITION csr-8b2br 15m system:serviceaccount:openshift-machine-config-operator:node-bootstrapper Pending csr-8vnps 15m system:serviceaccount:openshift-machine-config-operator:node-bootstrapper Pending ...

NAME AGE REQUESTOR CONDITION csr-8b2br 15m system:serviceaccount:openshift-machine-config-operator:node-bootstrapper Pending csr-8vnps 15m system:serviceaccount:openshift-machine-config-operator:node-bootstrapper Pending ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow この例では、2 つのマシンがクラスターに参加しています。このリストにはさらに多くの承認された CSR が表示される可能性があります。

追加したマシンの保留中の CSR すべてが

Pendingステータスになった後に CSR が承認されない場合には、クラスターマシンの CSR を承認します。注記CSR のローテーションは自動的に実行されるため、クラスターにマシンを追加後 1 時間以内に CSR を承認してください。1 時間以内に承認しない場合には、証明書のローテーションが行われ、各ノードに 3 つ以上の証明書が存在するようになります。これらの証明書すべてを承認する必要があります。クライアントの CSR が承認された後に、Kubelet は提供証明書のセカンダリー CSR を作成します。これには、手動の承認が必要になります。次に、後続の提供証明書の更新要求は、Kubelet が同じパラメーターを持つ新規証明書を要求する場合に

machine-approverによって自動的に承認されます。注記ベアメタルおよび他の user-provisioned infrastructure などのマシン API ではないプラットフォームで実行されているクラスターの場合、kubelet 提供証明書要求 (CSR) を自動的に承認する方法を実装する必要があります。要求が承認されない場合、API サーバーが kubelet に接続する際に提供証明書が必須であるため、

oc exec、oc rsh、およびoc logsコマンドは正常に実行できません。Kubelet エンドポイントにアクセスする操作には、この証明書の承認が必要です。この方法は新規 CSR の有無を監視し、CSR がsystem:nodeまたはsystem:adminグループのnode-bootstrapperサービスアカウントによって提出されていることを確認し、ノードのアイデンティティーを確認します。それらを個別に承認するには、それぞれの有効な CSR について以下のコマンドを実行します。

oc adm certificate approve <csr_name>

$ oc adm certificate approve <csr_name>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

<csr_name>は、現行の CSR のリストからの CSR の名前です。

すべての保留中の CSR を承認するには、以下のコマンドを実行します。

oc get csr -o go-template='{{range .items}}{{if not .status}}{{.metadata.name}}{{"\n"}}{{end}}{{end}}' | xargs --no-run-if-empty oc adm certificate approve$ oc get csr -o go-template='{{range .items}}{{if not .status}}{{.metadata.name}}{{"\n"}}{{end}}{{end}}' | xargs --no-run-if-empty oc adm certificate approveCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記一部の Operator は、一部の CSR が承認されるまで利用できない可能性があります。

クライアント要求が承認されたら、クラスターに追加した各マシンのサーバー要求を確認する必要があります。

oc get csr

$ oc get csrCopy to Clipboard Copied! Toggle word wrap Toggle overflow 出力例

NAME AGE REQUESTOR CONDITION csr-bfd72 5m26s system:node:ip-10-0-50-126.us-east-2.compute.internal Pending csr-c57lv 5m26s system:node:ip-10-0-95-157.us-east-2.compute.internal Pending ...

NAME AGE REQUESTOR CONDITION csr-bfd72 5m26s system:node:ip-10-0-50-126.us-east-2.compute.internal Pending csr-c57lv 5m26s system:node:ip-10-0-95-157.us-east-2.compute.internal Pending ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 残りの CSR が承認されず、それらが

Pendingステータスにある場合、クラスターマシンの CSR を承認します。それらを個別に承認するには、それぞれの有効な CSR について以下のコマンドを実行します。

oc adm certificate approve <csr_name>

$ oc adm certificate approve <csr_name>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

<csr_name>は、現行の CSR のリストからの CSR の名前です。

すべての保留中の CSR を承認するには、以下のコマンドを実行します。

oc get csr -o go-template='{{range .items}}{{if not .status}}{{.metadata.name}}{{"\n"}}{{end}}{{end}}' | xargs oc adm certificate approve$ oc get csr -o go-template='{{range .items}}{{if not .status}}{{.metadata.name}}{{"\n"}}{{end}}{{end}}' | xargs oc adm certificate approveCopy to Clipboard Copied! Toggle word wrap Toggle overflow

すべてのクライアントおよびサーバーの CSR が承認された後に、マシンのステータスが

Readyになります。以下のコマンドを実行して、これを確認します。oc get nodes

$ oc get nodesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 出力例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記サーバー CSR の承認後にマシンが

Readyステータスに移行するまでに数分の時間がかかる場合があります。

関連情報

- CSR の詳細は、Certificate Signing Requests を参照してください。

19.5.23. インストールの正常な実行の確認

OpenShift Container Platform のインストールが完了していることを確認します。

前提条件

-

インストールプログラム (

openshift-install) があります。

手順

コマンドラインで、以下を入力します。

openshift-install --log-level debug wait-for install-complete

$ openshift-install --log-level debug wait-for install-completeCopy to Clipboard Copied! Toggle word wrap Toggle overflow

プログラムはコンソール URL と管理者のログイン情報を出力します。

19.5.24. OpenShift Container Platform の Telemetry アクセス

OpenShift Container Platform 4.14 では、クラスターの健全性および正常に実行された更新についてのメトリクスを提供するためにデフォルトで実行される Telemetry サービスにもインターネットアクセスが必要です。クラスターがインターネットに接続されている場合、Telemetry は自動的に実行され、クラスターは OpenShift Cluster Manager に登録されます。

OpenShift Cluster Manager インベントリーが正常である (Telemetry によって自動的に維持、または OpenShift Cluster Manager を使用して手動で維持) ことを確認した後に、subscription watch を使用 して、アカウントまたはマルチクラスターレベルで OpenShift Container Platform サブスクリプションを追跡します。

19.5.25. 次のステップ

- クラスターをカスタマイズ します。

- 必要に応じて、リモートヘルスレポートをオプトアウト できます。

- ノードポートへの外部アクセスを有効にする必要がある場合は、ノードポートを使用して Ingress クラスタートラフィックを設定 します。

- Floating IP アドレス上でアプリケーショントラフィックを受け入れるように RHOSP を設定していない場合は、Floating IP アドレスを使用して RHOSP アクセスを設定 します。